Neznani programerji oz. kiberkriminalna skupina, ki jo povezujejo z Rusijo, po opozorilih podjetja Rapid7 pripravlja novo kibernetsko kampanijo, ki jo imenujejo SantaStealer (tatinski božiček). Po napovedih razvijalcev naj bi bila operacija dokončno pripravljena pred koncem tega leta.

Srce operacije je istoimenski zlonamerni program, namenjen kraji osebnih in predvsem bančnih podatkov. SantaStealer se trenutno agresivno oglašuje na hekerskih forumih in komunikacijskih kanalih aplikacije Telegram, kjer ga ponujajo kot storitev. Zainteresirani napadalci ga bodo lahko najeli prek mesečne naročnine, za katero bodo odšteli 250 evrov v kolikor bodo plačali premium verzijo, osnovna jih bo stala malce manj, nato pa bodo z njim lahko izvajali napade na izbrane žrtve.

Ukradejo lahko praktično vse

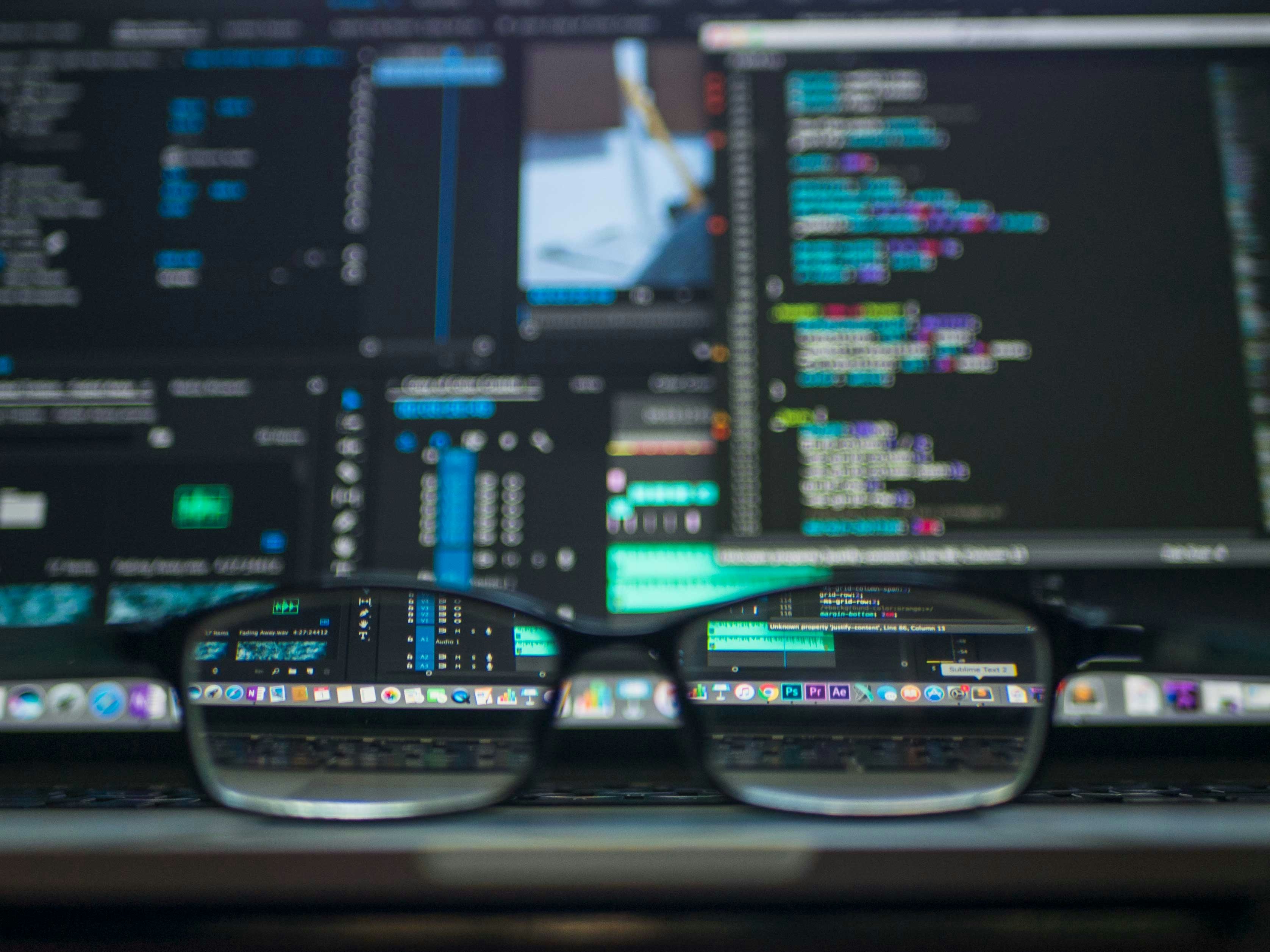

Po podatkih strokovnjakov podjetja Rapid7 gre za t.i. infostealer, zlonamerni program, specializiran za izčrpno krajo podatkov. Po uspešni okužbi naprave začne sistematično pobirati podatke iz spletnih brskalnikov, vključno z gesli, piškotki, zgodovino brskanja in shranjenimi podatki o kreditnih karticah. Tarča so tudi aplikacije in brskalniške razširitve kriptomenjalnic, programi za shranjevanje videoiger, kot je Steam, ter različni drugi dokumenti. Napadalci lahko po navedbah strokovnjakov celo zajamejo posnetke zaslona žrtvinega računalnika, kar jim omogoča še dodatni nadzor in zlorabe.

Tehnične sledi vodijo v Rusijo

Analiza vzorca zlonamernega programa je razkrila več značilnosti, ki so pogoste pri ruskih kiberkriminalnih operacijah. SantaStealer se oglašuje na ruskem hekerskem forumu Lolz ter na Telegramu, ki je prav tako komunikacijska aplikacija ruskega izvora, njegova nadzorna plošča pa gostuje na vrhnji domeni nekdanje Sovjetske zveze (.su), ki jo pogosto uporabljajo kiberkriminalci. Program omogoča tudi izključitev okužb uporabnikov v Rusiji, kar je še en prepoznaven vzorec tamkajšnjih napadalcev. Vse to po oceni Rapid7 kaže, da v ozadju skoraj zagotovo deluje akter iz Rusije, kar na podzemnem trgu orodij za krajo podatkov ni neobičajno.

Za zdaj še ne, a vprašanje je časa

Strokovnjaki ob tem poudarjajo, da SantaStealer v trenutni obliki še ni najvišja možna grožnja. Programska oprema se za zdaj ne zna povsem izogniti zaznavi običajnih varnostnih mehanizmov, prav tako pa trenutno ni dokazov, da bi napadalci že množično uporabljali v resničnih napadih. Kljub temu opozarjajo, da gre očitno za izdelek v razvoju, ki bi lahko v kratkem postal bistveno nevarnejši.

Kako se zaščititi?

Ker naj bi bil SantaStealer po navedbah razvijalcev dokončno pripravljen do konca leta, strokovnjaki uporabnike pozivajo k večji previdnosti. Priporočajo zlasti, da ne odpirajo povezav in priponk v sporočilih neznanih pošiljateljev, da se izogibajo spletnim stranem s torrenti, kjer se pogosto širijo okužene piratske datoteke, da so posebej pozorni na poskuse lažnega predstavljanja v imenu bank, državnih organov, javnih služb ali podjetij ter, da ne nameščajo nepreverjenih ali neznanih razrešitev za spletne brskalnike.

Čeprav SantaStealer še ni v polnem pogonu, strokovnjaki poudarjajo, da se to lahko hitro spremeni, osnovna digitalna zaščitenost in previdnost pa ostajata kot najboljša prva obramba pred prihajajočimi kibernetskimi grožnjami.